Diary

所有故事的伊始要追溯到那个战火纷飞的战国时代..

Nexus5折腾小记

Nexus5折腾小记,工作需求,纯消遣文^伪技术贴。

留给这不长不短的时光

在我下笔这段文字的时候,在燕山山脉上形成的乌云正不倦地奔袭向京都...

QEMU:CVE-2015-5165

一些Qemu相关的笔记存货(2021.7月更新)既然是虚拟机逃逸,就放一个hello world的封面吧!

Mips 漏洞入门与分析(CVE-2020-8423)

Mips二进制漏洞入门笔记,最后调试TP-LINK路由器的一个栈溢出漏洞作为练习。

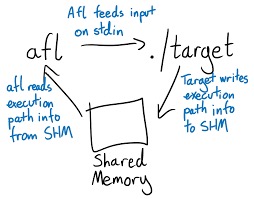

使用AFL对V8进行插桩

把以前的V8相关笔记整理一下

AFL源代码阅读

AFL源代码解读

kernel pwn 入门-BabyDriver

第一次做kernel pwn的题目,用CISCN2017的babydriver做个入门吧。

PlaidCTF - roll a d8

如何从一个commit获取diff和poc,最后写出一个v8的exploit。是这次需要解决的问题。

v8 Base

V8基础相关

How2Heap堆利用学习笔记(四)House Of Spirit/poison_null_byte

对ptmalloc堆利用的学习记录

How2Heap堆利用学习笔记(三):Unsafe_unlink

对ptmalloc堆利用的学习记录

AFL_FUZZ

流程基本按照winsap师傅的路线走的,主要目的是入门一下AFL_FUZZ,2019年在Youtube看到这套教程真的有一种相见恨晚的感觉。

一步步编写Shellcode

编写shellcode是一件艺术

JS Engine Exploit-qwn2own

浏览器的PWN

IE堆漏洞利用(CVE-2012-1876)

完整对利用链(包括绕过ASLR)

How2Heap堆利用学习笔记(二)consolidate

对ptmalloc堆利用的学习记录

How2Heap堆利用学习笔记(一):fastbin_attack

对ptmalloc堆利用的学习记录

二零一九 十一月 二十日 凌晨

魔幻现实小说

红帽杯PWN题-Three 解析

今年红帽杯的第一题PWN,主要的花费时间的还是在前期的逆向分析部分,利用方式并不难